과거 북한 해킹 사건과 유사, 개인정보 대거 유출

피해자에 통지 중···수사 측, 가상자산 기록 추적

[시사저널e=최동훈 기자] 정부가 지난해 말 불거진 법원 전산망 해킹 사건을 조사한 결과 북한 조직이 자행한 것으로 결론냈다.

경찰청 국가수사본부(국수본)는 11일 국가정보원, 검찰과 함께 법원 전산망 해킹·자료유출 사건을 합동 조사·수사한 결과를 공개했다.

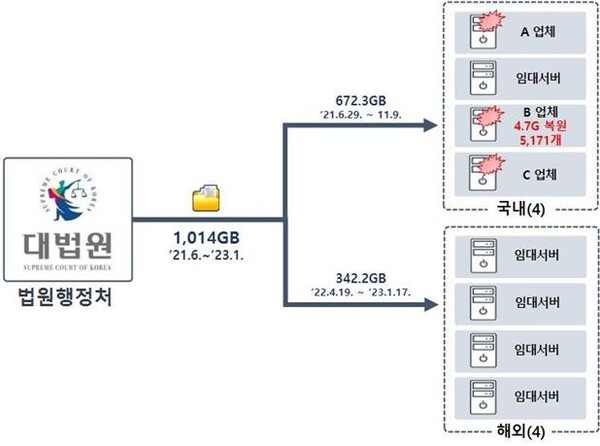

이에 따르면 ‘라자루스’로 추정되는 북한 해킹 조직은 지난 2021년 1월 7일부터 지난해 2월 9일까지 2년여 기간 한국 법원 전산망을 침입했다. 그들은 1014GB 용량의 법원 자료를 8개 서버를 통해 반출한 것으로 파악됐다.

조사·수사 측은 이 중 한 개 서버에 남아있던 유출 기록을 확보하는데 그쳤다. 나머지 7개 서버에서 유출된 자료는 저장 기간 만료로 인해 기록 확인이 불가능한 상태다. 이번에 특정한 시점 이전에도 전산망 침입이 이뤄졌을 것으로 추정되지만 관련 보안장비의 기록이 이미 삭제돼 사실 파악이 어려운 실정이다.

◇법원이 자체 대응하던 중 유출기록 삭제돼

해당 기간 유출된 것으로 파악된 자료는 자필진술서, 채무증대 및 지급불능 경위서, 혼인관계증명서, 진단서 등 5171개다. 4.7GB 용량으로, 유출된 전체 자료의 0.5%에 불과한 규모다.

자료에는 이름, 주민등록번호, 금융정보, 병력기록 등 개인정보도 기재됐다. 경찰은 2차 피해를 막기 위해 유출 자료를 법원행정처에 제공하고 유출 피해자에게 통지하도록 했다. 나머지 7개 서버에서 자료가 유출돼 더 많은 피해자가 있을 것으로 예상된다. 문제는 구체적인 피해 규모를 확인하기 어려운 점이다.

수사당국이 이번 사건의 배후로 북한 해킹조직을 지목한 것은 범행에 쓰인 악성 프로그램의 유형과 가상자산 결제 내역, IP 주소 등 근거를 종합해 내린 판단이다.

국수본 관계자는 “기존 북한 소행으로 규명된 해킹 사건과 비교해본 결과 악성코드, 서버 해킹 기법 등이 대부분 일치했다”고 설명했다.

대법원이 당초 지난해 2월 9일 전산망 백신을 통해 악성코드를 감지했지만 자체 대응하느라 경찰 수사가 뒤늦게 이뤄졌다. 그 동안 서버에 남아있던 유출 기록이 지워져 수사가 난항을 겪는 중이다. 수사의 ‘골든타임’을 놓친 모양새다.

경찰 등에 따르면 이번 사태로 인해 법원 내 개인정보 관리자가 과징금, 과태로 등 행정처분을 받을 수 있지만 처벌 규정은 없다. 직무유기 혐의의 정황이 존재하면 법원이 자체 판단해 수사기관에 수사를 의뢰할 수 있는 상황이다.

경찰은 향후 국내외 관계기관과 협력해 해킹조직의 행동자금인 가상자산을 추적한다는 방침이다.